Breadcrumb navigation

PCI DSS 2025年注目FAQ

セキュリティコラム2026年2月18日

PCI DSS関係者の皆様は、PCI SSC(The PCI Security Standards Council)のWebサイトにFAQ( https://www.pcisecuritystandards.org/faqs/)が存在することはご存じかと思います。しかし、全てのFAQの追加・更新をキャッチアップしていくのはなかなか難しいのではないでしょうか。

https://www.pcisecuritystandards.org/faqs/)が存在することはご存じかと思います。しかし、全てのFAQの追加・更新をキャッチアップしていくのはなかなか難しいのではないでしょうか。

PCI DSSに関する課題が発生した段階で、FAQから必要な情報を探し出すのはQSA企業であっても骨が折れる作業ですから、面倒でも逐一キャッチアップしてナレッジとして蓄えていくことが望ましいといえます。

そこで今回は、2025年に発表・更新された「FAQ」の中からいくつかピックアップして紹介することで、皆さまのFAQキャッチアップの一助とさせていただければと存じます。

注意事項:

- 要件の解釈は特段の記載がない限り、2024年6月発行のPCI DSS v4.0.1日本語版をベースとしています。

- 本記事は2026年1月時点の情報となります。時間の経過に伴い、FAQの内容が更新される場合がありますので、最新情報は

PCI SSCサイトをご確認ください。

PCI SSCサイトをご確認ください。

目次

2025年新規FAQ一覧

2025年に新規に発行されたFAQは以下の通りです。

| 番号 | タイトル | タイトル(当社訳) | 公開月 |

|---|---|---|---|

| 1601 | What is the impact if an entity uses a third-party service provider (TPSP) to meet a PCI DSS requirement(s), when that TPSP’s PCI DSS assessment completion date is close to a year ago, as documented in the TPSP’s Attestation of Compliance (AOC)? | 第三者サービスプロバイダー(TPSP)がPCI DSS要件を満たすために利用される場合、当該TPSPのPCI DSS評価完了日がTPSPの適合証明書(AOC)に記載されている通り1年近く前である場合の影響は何か? | 11月 |

| 1598 | Are Approved Scanning Vendors and Qualified Security Assessors considered third-party service providers for PCI DSS Requirements 12.8 and 12.9? | 承認スキャンベンダー(ASV)および認定セキュリティ評価者(QSA)は、PCI DSS要件12.8および12.9において第三者サービスプロバイダーと見なされるか? | 6月 |

| 1597 | What are the expectations for entities when assigning risk rankings to vulnerabilities and resolving or addressing those vulnerabilities? | 脆弱性へのリスクランク付けおよびそれらの脆弱性の解決・対応において、組織に求められる要件は何か? | 5月 |

| 1596 | Is phishing-resistant authentication alone acceptable as multi-factor authentication for PCI DSS Requirements 8.4.1 and 8.4.3? | フィッシング耐性認証のみは、PCI DSS要件8.4.1および8.4.3における多要素認証として受け入れられるか? | 5月 |

| 1595 | Are passkeys synced across devices, implemented according to the FIDO2 requirements, acceptable for use as phishing-resistant authentication to meet PCI DSS Requirement 8.4.2? | FIDO2要件に従って実装され、デバイス間で同期されるパスキーは、PCI DSS要件8.4.2を満たすフィッシング耐性のある認証として使用可能か? | 5月 |

| 1593 | How should PCI DSS v4.x requirements noted as superseded by another requirement be reported after 31? | 2025年3月31日以降、別の要件によって廃止されたと記載されているPCI DSS v4.xの要件はどのように報告すべきか? | 3月 |

| 1592 | Are providers of third-party scripts for e-commerce environments considered third-party service providers for PCI DSS Requirements 12.8 and 12.9? | eコマース環境向けのサードパーティ製スクリプトの提供者は、PCI DSS要件12.8および12.9におけるサードパーティサービスプロバイダーと見なされるか? | 3月 |

| 1591 | Why do requirements 8.3.9 and 8.3.10.1 focus on passwords/passphrases used for single-factor authentication, when multi-factor authentication is required for all access into the CDE? | CDEへの全アクセスに多要素認証が要求されているにもかかわらず、要件8.3.9および8.3.10.1が単一要素認証に使用されるパスワード/パスフレーズに焦点を当てているのはなぜか? | 3月 |

| 1590 | Do PCI DSS Requirements 8.3.9 and 8.3.10.1 apply to all system components? | PCI DSS要件8.3.9および8.3.10.1は全てのシステムコンポーネントに適用されるか? | 3月 |

| 1589 | Is the cardholder in scope for PCI DSS? | カード所有者はPCI DSSの対象範囲に含まれるか? | 3月 |

| 1588 | How does an e-commerce merchant meet the SAQ A eligibility criteria for scripts? | eコマース事業者はスクリプトに関するSAQ A適格基準をどのように満たすか? | 2月 |

注目FAQ(2025年新規発行)

上記のFAQの中から、注目すべきと考えるものをいくつか紹介します。

1601 TPSPのAOC評価完了日

本FAQは例えば以下のようなケースを想定していると考えています。

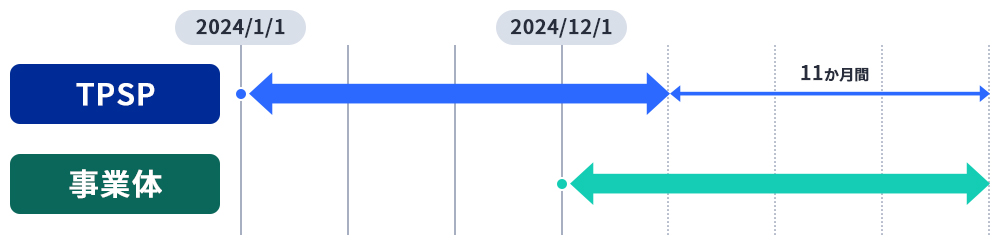

TPSPにおけるAOCの評価完了日が1年近く前だった場合に、上図の「11か月間」をQSAはどう判断すべきか、という問いであると考えています。

これに対するPCI SSCの回答は「QSAが有効と判断するなら有効」という具体的な指針には乏しい内容ではありますが、裏を返せば「QSAの裁量にゆだねられる」ということが明確になったといえるでしょう。

1596 「フィッシング耐性認証」と要件8.4.1/8.4.3との関係

「フィッシング耐性認証のみによる認証」は、要件8.4.2(CDE への全アクセス)についてのみ認められ、8.4.1(管理者アクセス)および8.4.3(事業体外からのリモートアクセス)については認められないことが表明されています。

要件を読み込めば確かにその通りではありますが、本FAQによりCDEの管理者アクセスは例外なく多要素認証が必須である点が明確になりました。それぞれの要件の対象と、必要な多要素認証の対応は以下の通りとなります。

| 要件番号 | 対象 | 多要素認証 |

|---|---|---|

| 8.4.1 | CDEへの管理者アクセス | 必須 |

| 8.4.2 | CDEへのアクセス | 必須(以下を除く)

|

| 8.4.3 | 事業体外から発信されるCDEへのリモートアクセス | 必須 |

1595 FIDO2のパスキーは「フィッシング耐性認証」である

PCI DSS v4.0.1では、「フィッシングに強い認証要素でのみ認証される ユーザアカウント」が要件8.4.2の適用対象外と明記されています。そのためFIDO2等の実装を行う場合にはID/パスワード等による従来型の多要素認証を必ずしも要求されなくなりました。

本FAQは、FIDO2に準拠し、デバイス間で同期されたパスキーは、要件8.4.2における「フィッシング耐性認証」に該当することが示されています。

1593 2025年3月31日以降、別の要件によって廃止された要件の取り扱い

本FAQは、QSAおよびISAにとって重要な情報で、要件6.4.1/8.3.10/10.7.1は、2025年3月31日以降、N/A評価(該当なし)として評価することが明確に示されています。

1592 eコマース環境向けのサードパーティ製スクリプトの提供者は、要件12.8および12.9におけるTPSPに該当するか

本FAQは、TPSPの範囲を定義するうえで重要です。

以下の条件を満たす場合、当該ベンダーは12.8および12.9におけるTPSPには該当しないと明記されています。

- 当該プロバイダーのサービスが、決済処理に関連しないスクリプトの提供のみであること。

- 当該プロバイダーのスクリプトが、カード会員データおよび/または機密認証データのセキュリティに影響を及ぼす可能性がないこと。

2025年に更新されたFAQ

以下のFAQがアップデートされたことが確認できます。更新はv4.0のリリースに伴ったものであることが推定されるため、一通り目を通しておくことが望ましいでしょう。

| 番号 | タイトル | タイトル(当社訳) | 更新月 |

|---|---|---|---|

| 1305 | How do individuals obtain examination accommodation or adjustments for PCI SSC programs? | PCI SSCプログラムの試験における配慮措置や調整は、どのように申請すればよいか? | 11月 |

| 1427 | Are OEMs and/or hardware/software resellers considered third-party service providers for PCI DSS Requirements 12.8 and 12.9? | OEMおよび/またはハードウェア/ソフトウェア再販業者は、PCI DSS要件12.8および12.9において第三者サービスプロバイダーと見なされるか? | 11月 |

| 1147 | What is the purpose of PCI DSS Requirement 8.2.8, which requires users to reauthenticate after 15 minutes of idle time? | PCI DSS要件8.2.8(15分間のアイドル時間後にユーザーの再認証を要求する)の目的は何か? | 11月 |

| 1221 | To which types of service providers does PCI DSS Appendix A1 for Multi-Tenant Service Providers apply? | PCI DSS付録A1「マルチテナントサービスプロバイダー」は、どの種類のサービスプロバイダーに適用されるか? | 11月 |

| 1085 | Can unencrypted PANs be sent over e-mail, instant messaging, SMS, or chat? | 暗号化されていないPAN(カード番号)を電子メール、インスタントメッセージング、SMS、チャットで送信することは可能か? | 8月 |

| 1310 | Are entities allowed to request that cardholder data be provided over end-user messaging technologies? | 事業者は、エンドユーザー向けメッセージング技術を通じてカード会員データを提供するよう要求することは認められているか? | 8月 |

| 1139 | Does PCI DSS allow faxing of payment card numbers? | PCI DSSは、支払いカード番号のファックス送信を許可しているか? | 8月 |

| 1318 | What is the maximum period of time that cardholder data can be stored? | カード会員データを保管できる最長期間はどれくらいか? | 7月 |

| 1304 | To which devices does PCI DSS Requirement 10.4.2 apply? | PCI DSS要件10.4.2はどのデバイスに適用されるか? | 7月 |

| 1281 | Are point-of-interaction devices required to be physically secured (for example, with a cable or tether) to prevent removal or substitution to meet PCI DSS Requirement 9.5? | PCI DSS要件9.5を満たすため、ポイント・オブ・インタラクション端末は物理的に固定(例:ケーブルやテザーによる)され、撤去や置換を防止する必要があるか? | 7月 |

| 1253 | Does hashing of passwords meet the intent of PCI DSS Requirement 8.3.2? | パスワードのハッシュ化は、PCI DSS要件8.3.2の意図を満たすか? | 7月 |

| 1252 | Do all PCI DSS requirements apply to every system component? | すべてのPCI DSS要件は、あらゆるシステムコンポーネントに適用されるか? | 7月 |

| 1146 | What is the difference between masking and truncation? | マスキングと切り捨ての違いは何か? | 7月 |

| 1075 | Is it permissible to use self-decrypting files for encryption to send cardholder data? | カード会員データを送信するための暗号化に自己復号化ファイルを使用することは許可されるか? | 7月 |

| 1154 | For PCI DSS, can sensitive account data be stored before authorization? | PCI DSSにおいて、承認前に機密性の高いアカウントデータを保存することは可能か? | 6月 |

| 1071 | Can the full payment card number be displayed within a browser window? | ブラウザウィンドウ内に支払いカード番号全体を表示することは可能か? | 6月 |

| 1572 | Can a compensating control be used for requirements with a periodic or defined frequency, where an entity did not perform the activity within the required timeframe? | 定期的または定義された頻度で要求される要件について、事業体が必要な期間内に活動を実行しなかった場合、補償的制御を使用できるか? | 6月 |

| 1319 | Are merchants allowed to request card-verification codes/values from cardholders? | 加盟店はカード所有者からカード検証コード/値を要求できるか? | 6月 |

| 1308 | How can an entity ensure that hashed and truncated versions cannot be correlated? | 事業体は、ハッシュ化および切り詰められたバージョンが関連付けられないことをどのように保証できるか? | 6月 |

| 1234 | I have had an external vulnerability scan completed by an ASV - does this mean I am PCI DSS compliant? | ASVによる外部脆弱性スキャンを完了しましたが、これはPCI DSS準拠を意味するか? | 6月 |

| 1222 | Does cardholder name, expiration date, etc. need to be rendered unreadable if stored in conjunction with the PAN (Primary Account Number)? | カード番号(PAN)と併せて保存する場合、カード名義人名や有効期限などは判読不能にする必要があるか? | 6月 |

| 1210 | Are audio/voice recordings permitted to contain sensitive authentication data? | 音声記録に機密認証データを含めることは許可されているか? | 6月 |

| 1093 | Do PCI DSS requirements for protecting stored cardholder data apply to mainframes? | 保存されたカードデータ保護に関するPCI DSS要件はメインフレームにも適用されるか? | 6月 |

| 1092 | Does PCI DSS apply to merchants who outsource all payment processing operations and never store, process or transmit cardholder data? | 支払い処理業務を全て外部委託し、カード会員データを保存・処理・送信しない加盟店にもPCI DSSは適用されるか? | 6月 |

| 1331 | Can SAQ eligibility criteria be used as a guide for determining applicability of PCI DSS requirements for merchant assessments documented in a Report on Compliance? | SAQ適格性基準は、コンプライアンス報告書に記載された加盟店評価におけるPCI DSS要件の適用性を判断するための指針として使用できるか? | 5月 |

注目FAQ(2025年更新)

注目すべきFAQとして以下を挙げます。

1221 マルチテナントサービスプロバイダーの定義

本FAQの更新日を確認すると、近接する番号の1217が2013年1月、1223は2013年8月となっており、今回の更新は、過去のFAQがv4.0.1に合わせて改訂されたものと考えられます。

FAQ本文には、v4.0.1の文言を追うだけでは理解が難しい定義内容が含まれており、かなりの分量となっています。ここでは、ポイントとなる部分を抜粋した当社訳を以下に示します。

マルチテナントサービスプロバイダー向け付録A1は、共有サービス環境において顧客が自身の環境を管理するか、自身のセグメントに対する管理権限を有するサービスプロバイダーに適用されます。

(中略)

すべての、あるいは大半のTPSPがマルチテナントサービスプロバイダーに分類されることを意図したものではありません。例えば、以下のサービスプロバイダーはマルチテナントサービスプロバイダーとは見なされず、付録A1の対象外です:

- 共通プラットフォームを通じて顧客が自身のデータのみにアクセスし、プロバイダーが全てのアクセスとインフラを管理する単一統合環境を提供するTPSP

- 設備、スペース、帯域幅をレンタルベースで提供する共有データセンターサービス(コロケーションまたは"co-lo" providersと呼ばれることが多い)のみを提供するTPSP

- 単一顧客専用のサーバーを保有するTPSP

「すべての、あるいは大半のTPSPがマルチテナントサービスプロバイダーに分類されることを意図したもの」ではなく、「共通プラットフォームを通じて顧客が自身のデータのみにアクセスし、プロバイダーが全てのアクセスとインフラを管理する単一統合環境を提供する」場合には、マルチテナントサービスプロバイダーではないと明記されており、PCI DSS v4.0.1付録Gにおけるマルチテナントサービスプロバイダーの定義が詳細化されています。

単に「顧客に対しWeb管理画面を提供する」だけの場合には、マルチテナントサービスプロバイダーには該当しないと考えてよさそうです。PCI DSSの付録G(下記抜粋参照)からは読み取りづらい情報であるため、重要なFAQと考えています。

参考:PCI DSS v4.0.1 付録Gの記載抜粋(当社にて適宜改行・箇条書きに修正)

システムリソース(物理サーバーや仮想サーバーなど)、インフラ、アプリケーション(SaaS を含む)、データベースなどを共有し、加盟店や他のサービスプロバイダーに対してさまざまな共有サービスを提供するサードパーティサービスプロバイダーの一種。

サービスには、

- 単一の共有サーバー上での複数のエンティティのホスティング

- 電子商取引および/または「ショッピングカート」 サービスの提供

- Web ベースのホスティングサービス

- 決済アプリケーション

- 様々なクラウドアプリケーションおよびサービス、および決済ゲートウェイとプロセッサへの接続

このFAQ内で言及している情報については、PCI DSS内に取り込まれる形で改訂されることが望ましいのではないかと考えています。

おわりに

今回のコラムでは、膨大なFAQの中から新しく公開・更新された項目を中心に取り上げました。読者の皆さまにとって新しい情報が含まれていれば幸いです。

FAQのタイムリーな把握をサポートするため、今後もFAQに関するコラムを作成していきたいと考えています。

関連項目

- [サービス]

- [コラム]

執筆者プロフィール

佐々木 教等(ささき のりとも)

NECセキュリティ セキュリティコンサルティングユニット

PCI DSS準拠支援および審査、NIST準拠支援業務に従事。

PCI DSS QSA、CISSP、CISA、システム監査技術者、ITサービスマネージャを保持。